内存安全周报第44期|Pulse Secure VPN修复了严重远程代码执行(RCE)漏洞

安芯网盾内存安全周报专栏,希望帮助企业更好的理解内存安全相关问题。让用户更好的认识、发现问题,防止外部入侵等威胁、有效的对系统进行安全设计,以实时防御并终止无文件攻击、0day /Nday攻击、缓冲区溢出攻击、基于内存的攻击等。

一、Pulse Secure VPN修复了严重远程代码执行(RCE)漏洞(5月25日)

Pulse Secure在其Pulse Connect Secure(PCS)VPN中发现了针对严重远程代码执行(RCE)漏洞,该漏洞可能允许未经身份验证的远程攻击者以具有root特权的用户身份执行代码。不过,目前已经进行了漏洞修复。

详细信息

Pulse Secure的母公司Ivanti表示,此高严重性漏洞(CVE-2021-22908)对Pulse Connect Secure 9.0Rx和9.1Rx都有影响。其中,9.X中Windows文件资源配置文件中的缓冲区溢出允许具有权限的远程身份验证用户浏览SMB共享,以root用户身份执行任意代码;不过在在9.1R3版本中,默认情况下不启用此权限。

CERT协调中心解释成,该问题源于PCS网关中的缓冲区溢出漏洞,可以利用网关通过许多CGI端点连接到Windows文件共享的能力来进行攻击。其中有两种解决办法:

修补程序1:应用XML解决方法

Pulse Secure发布了一个快速修复程序:一个具有缓解措施的Workaround-2105.xml文件,可以防止该漏洞。导入此XML解决方法将立即激活保护,并且VPN系统不需要任何停机时间。

解决方法是阻止与以下URI模式匹配的请求:

^/+dana/+fb/+smb

^/+dana-cached/+fb/+smb

修补程序2:设置Windows文件访问策略

从9.1R2或更早版本开始的PCS系统将保留默认的允许\\*SMB连接的初始文件浏览策略,这将暴露此漏洞。研究人员建议用户检查PCS的管理页面,Users -> Resource Policies -> Windows File Access Policies以查看当前的SMB策略。

参考链接:

https://threatpost.com/pulse-secure-vpns-critical-rce/166437/

二、西门子解决了常见CAD库中发现的代码执行漏洞(5月27日)

Siemens发布报告称,其Solid Edge产品受到5个漏洞的影响,包括4个高度严重的内存损坏问题(允许远程代码执行),以及一个中度严重的XXE bug(可能导致信息泄露)。通过诱骗目标用户处理恶意的CATPart、3DXML、STP、PRT或JT文件,可以利用这些漏洞。

详细信息

Solid Edge是一个产品开发解决方案,包括3D设计、仿真、制造和设计管理工具。

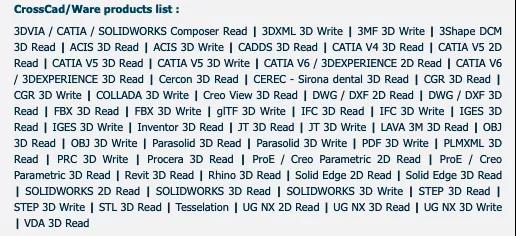

通过对漏洞的分析发现,这些漏洞是通过使用Luxion公司制作的3D渲染和动画解决方案KeyShot引入的。进一步分析表明,这些缺陷实际上是由Datakit CrossCad/Ware引入的,这是KeyShot用来导入各种CAD(计算机辅助设计)格式的库。

迄今为止,似乎只有西门子、KeyShot和CISA发布了这些漏洞的警告,但CrossCad/Ware也被许多其他产品使用,它们可能都存在漏洞。总部位于法国、专门从事CAD数据交换解决方案的Datakit在其网站上说,它作为OEM与100多家供应商合作,其中包括许多北美和亚太地区的供应商。

Luxion已发布KeyShot 10.2,其中包括Datakit库的修补版本,西门子已建议Solid Edge客户按照Luxion的安全公告中的说明更新KeyShot 。

三、野外利用Checkbox Survey中的代码执行缺陷(5月26日)

Cannegie Mellon University的CERT协调中心(CERT / CC)警告说,这种Checkbox Survey漏洞可能允许远程攻击者执行未经身份验证的任意代码。

详细信息

Checkbox Survey是一种用ASP.NET编写的灵活的在线调查工具,可帮助组织创建专业问卷调查,可以从台式计算机或移动设备轻松访问这些调查。在Checkbox Survey中发现的缺陷(跟踪为CVE-2021-27852)与视图状态数据的不安全反序列化有关,这是ASP.NET页面框架用于保存页面和控件值的一种方法。

在7.0版之前,Checkbox Survey通过_VSTATE参数使用了自己的视图状态功能,该参数使用LosFormatter反序列化。通过向使用Checkbox Survey 6.x或更早版本的服务器发出特制请求,未经身份验证的远程攻击者能够利用Web服务器的特权执行任意代码。据报道该漏洞已在攻击中被利用,但未提供有关这些攻击的信息。

参考链接:https://www.securityweek.com/code-execution-flaw-checkbox-survey-exploited-wild?&web_view=true

四、VMware vCenter Server中发现严重的RCE漏洞(5月25日)

近日,VMware vCenter Server中发现了一个严重的关键安全漏洞,攻击者可以利用该漏洞在服务器上执行任意代码。

详细信息

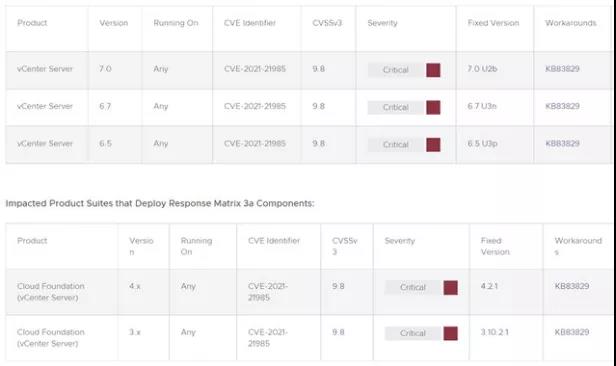

VMware vCenter Server是一种服务器管理实用程序,用于从单一集中位置控制虚拟机,ESXi主机和其他从属组件。其漏洞CVE-2021-21985(CVSS评分9.8)源于Virtual SAN(vSAN)运行状况检查插件中缺少输入验证,该插件在vCenter Server中默认启用。

VMware表示,具有网络443端口访问权限的恶意行为者可能会利用此问题在托管vCenter Server的基础操作系统上以不受限制的特权执行命令。

该缺陷影响vCenter Server 6.5、6.7和7.0版本以及Cloud Foundation 3.x和4.x版本。该修补程序版本还纠正了vSphere Client中的身份验证问题,该问题会影响Virtual SAN运行状况检查,站点恢复,vSphere Lifecycle Manager和VMware Cloud Director可用性插件(CVE-2021-21986,CVSS得分:6.5),从而允许攻击者无需任何身份验证即可执行插件允许的操作。

参考链接: https://thehackernews.com/2021/05/critical-rce-vulnerability-found-in.html?&web_view=true