内存安全周报第61期|Water Basilisk使用新的HCrypt变体通过RAT有效载荷发起攻击

安芯网盾内存安全周报专栏,希望帮助企业更好的理解内存安全相关问题。让用户更好的认识、发现问题,防止外部入侵等威胁、有效的对系统进行安全设计,以实时防御并终止无文件攻击、0day/Nday攻击、缓冲区溢出攻击、基于内存的攻击等。

一、Water Basilisk使用新的HCrypt变体通过RAT有效载荷发起攻击(9月20日)

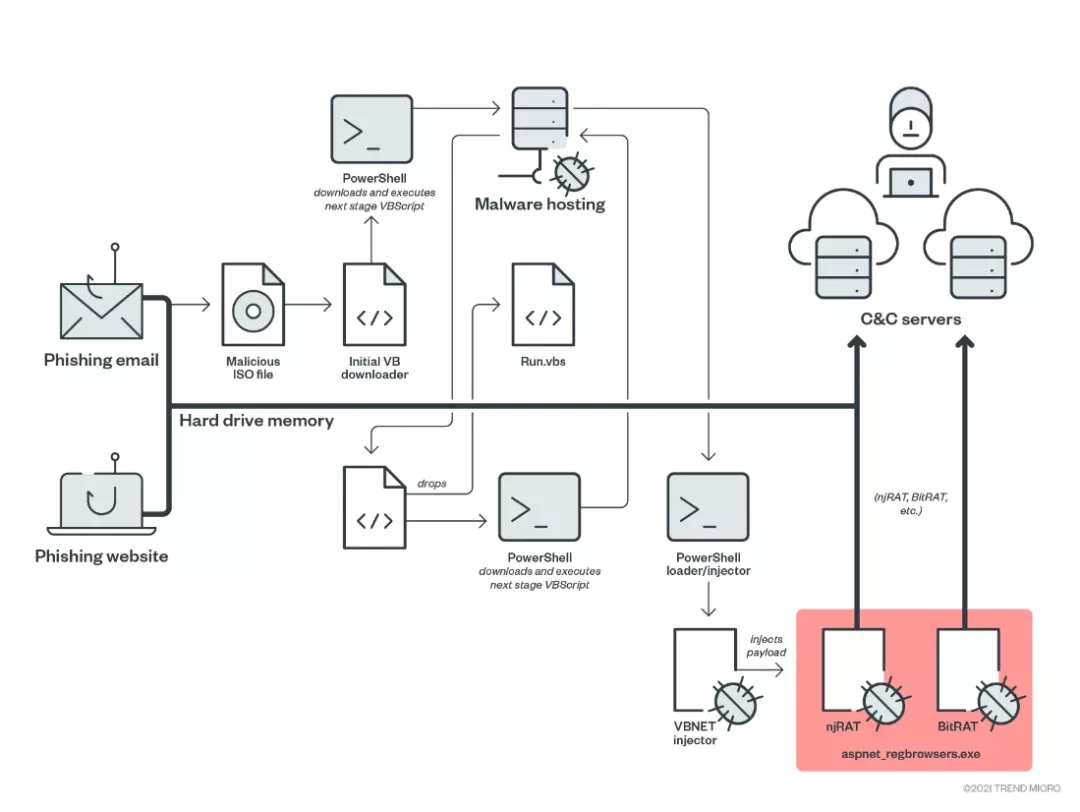

在这次我们称之为“Water Basilisk”的行动中,攻击者主要使用“archive.org”、“transfer.sh”和“discord.com”等公开可用的文件托管服务来托管恶意软件,而被黑客攻击的WordPress网站被用来托管钓鱼工具。

详细信息

恶意文件被隐藏为ISO文件,通过网络钓鱼邮件或网站传播。这个文件包含一个模糊的VBScript阶段,负责下载和执行下一阶段的VBScript内容到受感染的系统内存。

最后一个阶段是一个模糊化的PowerShell脚本,该脚本包含有效负载,负责消除模糊并将它们注入分配的进程。在某些情况下,最后阶段的PowerShell脚本包含多达7种不同的rat病毒。典型的有NjRat、BitRat、NanocoreRAT、QuasarRat、LimeRat和Warzone。

简单地说,Water Basilisk的攻击链是VBScript和PowerShell命令的结合。HCrypt创建了各种模糊VBScripts和PowerShell来交付或注入最终有效负载到受害者系统中的给定进程中。

其攻击感染链如下:

-

钓鱼邮件或网站欺骗用户下载并执行包含初始VBScript阶段的恶意ISO文件

-

最初的VBScript下载并通过内存中的PowerShell命令执行下一阶段的VBScript内容

-

下载的VBScript将负责在受害系统上实现持久性,并通过内存中的PowerShell命令下载并执行最后阶段

-

最后一个阶段PowerShell负责消除混淆并将有效负载(RATs)注入给定进程

图 攻击概述

参考链接:

https://www.trendmicro.com/en_us/research/21/i/Water-Basilisk-Uses-New-HCrypt-Variant-to-Flood-Victims-with-RAT-Payloads.html?&web_view=true

二、APTs正在瞄准Zoho ManageEngine(9月22日)

FBI、CISA和CGCYBER发布了关于主动利用新发现的漏洞 ( CVE-2021-40539 )的联合公告。这些缺陷存在于自助密码管理和单点登录解决方案 ManageEngine ADSelfService Plus中,该漏洞正被黑客利用。

详细信息

据称,APT已经滥用这一漏洞,将目标对准了国防承包商、学术机构、制造业、通信、物流、IT、金融和运输基础设施。

-

成功利用该漏洞会导致放置 web shell 来破坏管理员凭据、执行横向移动以及窃取注册表配置单元和 Active Directory 文件。

-

自 8 月以来,该漏洞一直被利用,攻击者正在将 web shell 写入磁盘以进行持久化、混淆文件或信息,并进一步执行转储用户凭据的操作。

-

一些攻击者利用该漏洞添加/删除用户帐户、窃取 Active Directory 数据库的副本、删除文件以移除指标,以及使用 Windows 工具收集/归档文件。

攻击方式

-

据CISA称黑客利用该漏洞上传带有JavaServer Pages (JSP) web shell 的.zip文件,伪装成x509证书:service.cer。

-

之后,越来越多的请求来自各种API端点,以利用受害者的系统。初始滥用后,/help/admin-guide/Reports/ReportGenerate[.]jsp用于访问web shell。

-

攻击者试图通过WMI横向移动,获取对域控制器的访问权限,转储 NTDS[.]dit和SECURITY/SYSTEM注册表配置单元,然后继续进行妥协。

-

此外,攻击者还会运行清理脚本来移除感染入口点的证据,并隐藏Web Shell 与漏洞利用之间的任何联系。

参考链接:

https://cyware.com/news/new-warning-apts-are-targeting-zoho-manageengine-8385bdc8